仕事用であれ個人用であれ、製品の選択時には、その製品がその約束を果たし、広告どおりに機能することを期待するものです。だからこそ、OWASPベンチマークは非常に重要です。これは、セキュリティツールがデジタル情報をどの程度保護しているかを測定する厳格なテストのようなものです。セキュリティ評価のゴールドスタンダードとみなされており、開発者やセキュリティ専門家にアプリケーションのセキュリティ体制とセキュリティテストツールの精度に関する重要な気づきを提供します。

信用と信頼性の価値を理解しているNew Relicが、このエキサイティングなニュースを共有できることを誇りに思います。 New Relic Interactive Application Seuciryt Testing(IAST)はこの業界テストで設定された最高基準を満たしているだけでなく、それを超えた100%以上のスコアを獲得しています。この成果は、アプリケーションパフォーマンス監視(APM)とセキュリティに関する深い知識と専門知識を活用して、お客様のデジタル環境を安全に保つという当社の取り組みの証です。

精度の重要性

当社では、顧客のオンライン活動を保護する場合、本当に信頼できるセキュリティ、つまり人騒がせな誤報をしないセキュリティが必要であることを理解しています。 OWASP(Open Web Application Security Project)の結果からわかることは、脆弱性のように見えるが実証ができないものに惑わされることなく、真のセキュリティ上の懸念を特定するIASTの比類のない能力です。

他のセキュリティテストツールは高い検出率の達成に努めていますが、無害な参照に誤って脆弱性としてフラグを立てることが多く、不要な心配や開発サイクルにおける多大な作業の無駄につながります。しかしながら、New Relic IASTは、主要なOWASP脆弱性の幅広い検出において、比類のない精度レベルを実証してきました。他が見逃しそうな問題、つまり今日のアプリケーションにとって最も重大なセキュリティリスクの概要を発見できる、高度なスキルを備えたセキュリティ探偵がいるようなものです。

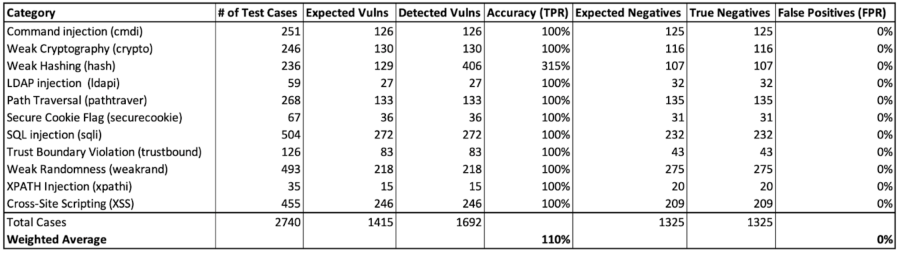

OWASP v1.2ベンチマークに基づいて、New Relic IASTでは11のカテゴリーすべてで真陽性率110%、偽陽性率0%を記録しました。

注目すべき点は、IASTがセキュリティリスクの最も微妙な兆候にさらに注視できるように、低優先度のインストゥルメンテーションを有効にするために、APMエージェントにいくつかの設定変更を加えたことです。

New Relic IASTにOWASP v1.2ベンチマークの厳格なテストを実施した結果がすべてを物語っています。2,740のテストケースにわたって、真の脅威を捕捉する点では満点、偽の脅威を識別する点では全くミスがありませんでした。サイバー脅威がますます巧妙化する中、開発者がセキュリティ対応に参加する上で、悪用可能な脆弱性を正確に特定するセキュリティツールの精度が最も重要です。なぜなら、セキュリティツールの結果が信頼できるのであれば修復するのが簡単だからです。

弱いハッシュで315%

弱いハッシュカテゴリーで100%を超えるスコアは実際には何を意味しますか?これらのテストケースの目的は、元のデータを保存する必要なく、データの整合性を検証することです。暗号化とは異なり、ハッシュは一方向の関数です。弱いハッシュのテストは、ハッシュ関数の使用方法、特にパスワードの保存やデータの整合性チェックにおける脆弱性を検出する機能に焦点を当てています。評価された一般的な脆弱性は次のとおりです。

- 衝突や原像攻撃に対して脆弱な、非推奨または弱いハッシュアルゴリズム(MD5、SHA-1など)の使用

- 適切なソルトが欠如しているため、ハッシュ値がレインボーテーブル攻撃を受けやすい

- ハッシュの反復が不十分なため、ハッシュ値がブルートフォース攻撃に対して脆弱になる可能性がある

- ハッシュ関数またはライブラリの悪用

- ハッシュ化が不適切またはハッシュ化されていない状態で機密情報を保存すると、データストレージが侵害された場合に漏洩のおそれがある

結果に対する重要な機能の1つは、New Relic IASTがアプリケーションコード内であろうとアプリケーションフレームワーク内であろうと、特定のAPIを提供するためにすべてのコードパスを完全に実行していることです。他のソリューションはアプリケーションファイルのみに焦点を当てていますが、当社はアプリケーションを総合的に検討します。アプリケーションファイルは特定のアプリケーションの構成要素ですが、フレームワークは、下位レベルの詳細の多くを処理することで、アプリケーションをより効率的に開発するための基盤を提供するツールセットまたはインフラストラクチャです。SHA1は弱いハッシュアルゴリズムとみなされているため、以下に示すように、New Relic IASTがJavaランタイムフレームワークを検査する際にフラグが立てられます。

stackTrace:

'java.security.MessageDigest.getInstance(MessageDigest.java:84)',

'sun.security.pkcs.SignerInfo.verifyTimestamp(SignerInfo.java:588)',

'sun.security.pkcs.SignerInfo.getTimestamp(SignerInfo.java:569)',

'sun.security.pkcs.SignerInfo.verify(SignerInfo.java:329)',

'sun.security.pkcs.PKCS7.verify(PKCS7.java:579)',

'sun.security.pkcs.PKCS7.verify(PKCS7.java:596)',

'sun.security.util.SignatureFileVerifier.processImpl(SignatureFileVerifier.java:283)',

'sun.security.util.SignatureFileVerifier.process(SignatureFileVerifier.java:259)',

'java.util.jar.JarVerifier.processEntry(JarVerifier.java:323)','java.util.jar.JarVerifier.update(JarVerifier.java:234)','java.util.jar.JarFile.initializeVerifier(JarFile.java:394)','java.util.jar.JarFile.getInputStream(JarFile.java:470)', vulnerabilityDetail: [

{

target: 'NONE',

type: 'Weak Hash Algorithm',

detail: 'Unsecured/Weak algorithm used for KeyPairGeneration, Algorithm: SHA-1',

executedQuery: [ 'SHA-1' ],

referentialExecutedQuery: [ 'SHA-1' ],

vulnerabilityState: 'PROBABLE'

}

],New Relic IASTは最も一般的な脅威を表面化するだけでなく、新たな課題に適応する能力もあるため、デジタル世界がしっかりと保護されているという安心感が得られます。

ベンチマーク制限への対処

この結果は確かに称賛に値するかもしれませんが、OWASPベンチマーク自体の制限を考慮することも重要です。ベンチマークは包括的ですが、主に標準化されたテスト環境での精度を重視しています。実際のアプリケーションの複雑さ、あるいはゼロデイ脆弱性やビジネスロジック欠陥の検出を完全にカプセル化していない可能性があります。

ただし、100%を超えるスコアは、New RelicのIASTがこれらの標準テストを適切にナビゲートすることに熟達しているだけでなく、これらの制限に対処し始める高度な機能も備えていることを示唆しています。たとえば、ベンチマークを上回る能力は、従来のテストフレームワークの範囲を超えて、より微妙な脆弱性や未確認の脆弱性を検出する潜在的な強みを示唆しています。

セキュリティ意識の向上

IASTの成功のもう1つの重要な側面は、セキュリティ意識への貢献です。 OWASPベンチマークにおけるIASTのパフォーマンスは、そのセキュリティに関する洞察力を浮き彫りにするだけでなく、セキュリティのベストプラクティスに従うことの価値も強調します。OWASPは、包括的なガイドラインとコミュニティプロジェクトによりセキュリティ意識を促進することで認められ、IASTの開発に影響を与えました。これらの実践に合わせて、IASTはアプリケーションを保護するだけでなく、開発者を教育します。実際の脆弱性と比較して潜在的なセキュリティギャップに関するインサイトを提供し、各アップデートに関連するリスクに対する開発者の理解を深めます。このアプローチにより、本質的により安全な開発プロセスが培われ、高度なサイバーセキュリティ知識に誰でもアクセスできるようになります。

今後の取り組み

ビジネスに最適なテクノロジーを選択するのは、車を選ぶようなものです。信頼性が高く、安全で、ニーズにぴったり合ったものが必要です。ここでベンチマークテストが登場します。これは、車のパフォーマンスを確認するために試乗するようなものです。このような種類のテストは、どのテクノロジーが組織に最適であるか、またベンダーが自社の製品をさらに改善する方法についての意思決定に役立ちます。

テスト技術は複雑になる場合があります。労力やリソースを大量に消費する可能性があり、場合によってはエラーが発生することもあります。大きな買い物をする前にレビューを読んで質問するのと同じように、セキュリティ製品を注意深く調べて、宣伝するほど強力であることを確認することが賢明です。テストデータを評価し、ベンダーの主張を本当に信頼できるかどうかを理解するには透明性が鍵となります。これらは基本的な概念であり、つまり、オープンかつ再現可能で、擁護できる結果であるため、何が得られるのかが正確にわかります。

進歩を遂げる中で、当社の目標は、特にセキュリティの課題がより複雑になるにつれて、New Relicの能力が対処できる限界を模索し続けていくことです。New Relicが達成した最近の進歩は、たとえどんな新たな脅威がやって来ても、あるいは現在のベンチマークの制限があっても、革新と適応を続けるということを思い出させてくれます。

これは、開発者、セキュリティ専門家、さらに組織に対して、New Relic IASTのような高度なツールを活用するだけでなく、デジタル世界の保護において達成できる限界を押し広げるために、より広範なコミュニティとのつながりを継続するよう求める行動喚起です。

New Relic IASTを今すぐ開始しましょう

無料のNew Relicアカウントをお持ちの場合、サポートされているエージェントをご使用であればNew Relic IASTをご利用いただけます。詳細については、New Relicアカウント担当者に問い合わせて開始してください。

New Relicアカウントをまだお持ちでない場合は、無料のアカウントに今すぐサインアップしてください。無料のアカウントには毎月100GBの無料データ取込みと1名のフルユーザーが含まれます。

本ブログに掲載されている見解は著者に所属するものであり、必ずしも New Relic 株式会社の公式見解であるわけではありません。また、本ブログには、外部サイトにアクセスするリンクが含まれる場合があります。それらリンク先の内容について、New Relic がいかなる保証も提供することはありません。